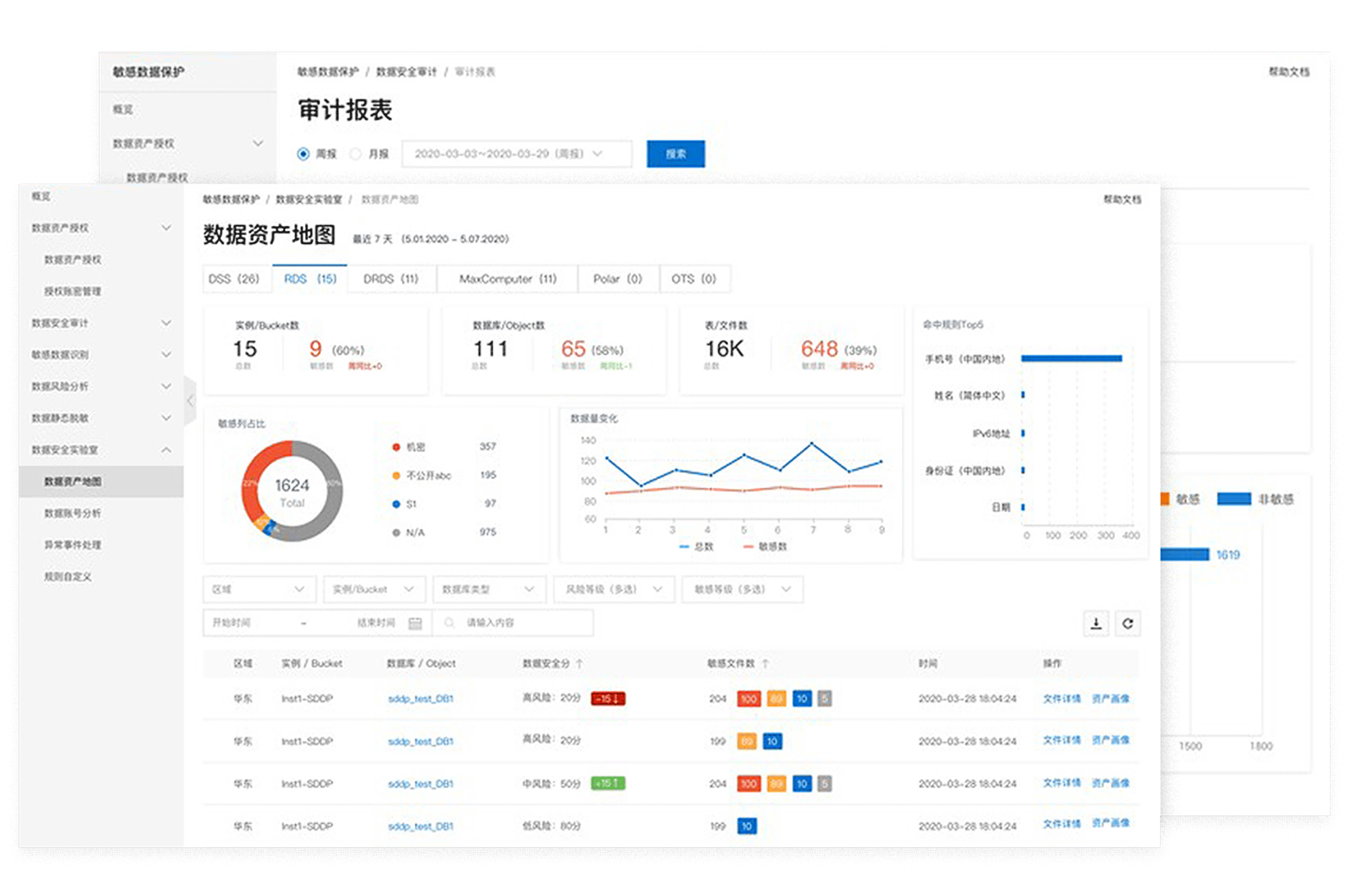

Alle daten sind noch nicht verschlüsselt, die daten werden verschlüsselt, die datensicherheit hängt noch ab

Zugriff auf sensible daten

Von daten gefunden und auf, durch haben algorithmus regeln und benutzerdefiniert daten identifizieren, ihre gespeichert wird sql-datenbank art sowie datenbank art dokumente insgesamt.,,, und und eigentlich weitere sicherheit geschützt wie mit LiDu die, verschlüsselung erhalten auf.

Prüfung der feinkörnigen daten

Mikroprüfung des verhaltens ermöglicht die prüfung detaillierter informationen an die endnutzer, des einsatzes Von backup, dateninformationen und der rückkehr zu den ergebnissen.

datenausfall

Unterstützt werden, dass zwischen der erzeugung Von sensiblen daten und der entwicklung Von situationen, die nicht im produktionsumfeld verwendet werden, wie etwa tests, und unterstützt werden, um sicherzustellen, dass nach der striktion verfügbare daten verfügbar sind.

Daten falsch aufspüren und entsichern

Mittels eines intelligent target-modells, das die art und weise, wie innen - und fremde konten auf sensible dokumente zugreifen, analysiert, lücken bei sensiblen daten simuliert und das datenmanagement entsprechend alarm gibt.