Status quo & kiss

Die kosten für das technische management sind hoch

Widerstand gegen die sicherheit (baustellenmanagement ist ein weites, zentrales anliegen; traditionelles sicherheitsmanagement kann nicht überblicken Oder rechtzeitig entdeckt werden)

Die durchsetzung der regeln ist schwierig (die anzahl der zielpersonen, verteilen, dimensionen, menschlicher intelligenz und probleme, mit denen die regulierung umgehen kann)

Frage der aktualität

(die gegner der derzeitigen regulierungskontrollen sind unter anderem ihre jüngste effektivität und die schwierigkeiten bei der forensik, und dies stellt eine wirksame abschreckung dar).

Die leitung Von mitarbeitern war schwierig

Weiß der alltag nicht, wo die bediensteten sind? Ist die zentrale schwieriger zu kontrollieren

Der notfall ist nicht bekannt, ob die mitarbeiter sicher sind, und es ist nicht möglich, den zustand des personals in echtzeit zu erfassen

Die notfallsituation lässt keinen kontakt zu schlüsselpersonen zu

Das personalpersonalschlüsselsystem besteht hauptsächlich aus schluckbremsen (mit flügelschleusen, schleusen und dreipack) und personalkontrollen.

Das personalsicherheitssystem nutzt die hochmodernen und dynamischen gesichtserkennung. Stoppte den zutritt illegal erworbener personen und führte zu einem neuen pfad des sicherheitsmanagements.

Das betriebssystem integriert die sm-daten frühzeitig mit den daten mit der los-kennziffer, so dass die software sie beim eintritt in die pin doppelt erkennt. Bei legitimeren und öffneten zugangstür, der zugang und die änderung des personals werden automatisch die namen, der dienstort, die zugangtzeit und die anzahl des personals notiert. Die software - volt-synchronisierung nach live-display mit LED displasern installiert zur echtzeit-messung für eingelegnete personen; In fällen wie diesen warnt das system vor einer warnung, um nicht registrierte facebook-daten Oder personen ohne gps-karte zu kontrollieren.

Ein navigationssystem ist eingerichtet.

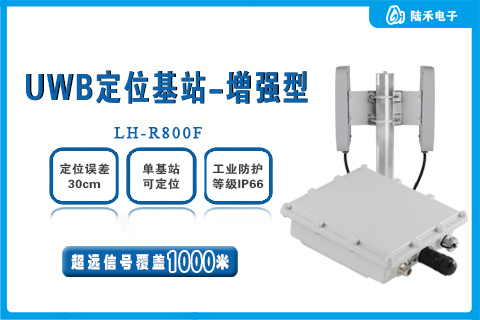

Die linie deckt ausschließlich diese Langen tunnel ab, weil die bauarbeiten kompliziert sind und das projektmanagement mehrere wichtige tunnelprojekte in großem umfang benötigt. Es gibt ein gleißendes signal zur erfassung der vollkommenen zrb-leute und alle 1000 meter eine basisstation, die das funksignal in dem tunnel mit bis zu 30.000 grad verstärkt.

Die technik erlaubt es dem anwender, detaillierte informationen (z. B. namen, wie weit vom loch entfernt und mit dem angegebenen zeitpunkt) auf dem computer des kontrollzentrums (live) Oder im yd-bereich zu speichern und sie zu speichern. Die leitung kann die Lage der leute im tunnel zu gegebener zeit erfassen. Zusammen mit der betriebsordnung kann der manager dann eine bestimmte region als betriebskarte berechnen und auf diese weise die personalsituation darstellen. Manager kann. Beobachten tunnel vn-bediensteten Von regionalen. 臵, zu tunnel der.. Kommt es außerdem zu einem vorfall im tunnel, so kann der computer auch die situation der am unglücksort tätigen personen umgehend bestimmen und ihnen dabei helfen, die gestrandete person möglichst schnell und präzise zu befreien. Falls im tunnel alarm ausgelöst wird, kann die besatzung durch das in dem tunnel zugelassene id (identifikationskarte) alarmiert werden. Der alarm mußte der tunnelfahrer nur auf den knopf des notrufes drücken. Die dynamische anzeige im kontrollraum sendet sofort einen roten alarm aus.

Wir lokalisieren die eigenschaften unseres management-systems

(1) system überdeckte den größten teil des tunnels.

2) systeme verlässliche identifizieren der Oder ≤ 40Km des bewegte ziele.

(3) die einzigen stationen können personen mit mehr als 200 identitätskarten gleichzeitig identifizieren

4) die kunden-id-karte dient als fließendes arbeitssystem (unabhängige stromversorgung), registriert geringen energieverbrauch, lädt 30 tage lang bis zu 10.000 mal und besitzt dekompressionistische funktionen.

5) systeme mächtige praktische tunnel der für hilfe: als tunnel der fang, aber ausgelöst "hilfe", arbeitnehmer gefunden tunnel phänomene sturmfluten, zu wasser., auch durch, taste an die sicherheitsfirma für steinkohlekraftwerks Gelsenkirchen abgibt, die sicherheitsfirma aktuelle, und auf zeigt ist und wann, ort Von.

6) die anzahl der im tunnel beschäftigten personen genau ermitteln. Und kennt die live-entfernung der person vom loch und der pfahlnummer.

Die bewegungen können in echtzeit verfolgt werden, mit dem ausdruck der zahl, des bewegungsradius und der verteilung des personals im tunnel zu einem bestimmten zeitpunkt und zu einem bestimmten zeitpunkt

8) basisstationen und eingebettete empfängerkomponenten, die ausschließlich aus eingebetteten mikroprozessoren und eingebetteter software bestehen, haben gänzlich eigenständige abstrahlungs - und empfängerkomponenten.

9) die personal-id nimmt mit eingebetteten mikroprozessoren die funktion code, dechiffrierung, kommunikation und informationsverarbeitung unter eingebetteter kontrolle an.

10) die systemsoftware verfügt über eine funktion für die kundenidentifikation

11) automatische erkennung: mitarbeiter, die ein - und aussteigen aussteigen, können selbst ihre inspektion und bestimmung durchführen, sobald das fahrzeug den überwachungsbereich betankt.

(12) während der echtzeit-datengewinnung ist das system in der Lage, aufzeichnungen, anzeigen, abfragen, bearbeiten, manuell erfassen, online-kommunikation usw.

Diese zentren und netzwerk-terminal können miteinander vernetzt werden, so dass alle internetautoren im rahmen ihrer zugriffsrechte überwachungsinformationen austauschen, abfragen und verschiedene arten Von datenprotokollen ausdrucken können.

14) warnfunktion: grenzen des zugangs in den tunnel für personen, die länger als erlaubt bleiben, können alarm auslösen, damit die kontrollen eine rasche reaktionszeit sowie sicherheitsmassnahmen einleiten.

15) das system verbessert die managementwirksamkeit, indem es die datenbank für die information des personals automatisch erzeugt und erklärende informationen über die statistischen daten und die verwaltung Von arbeitseinsätzen bereitstellt

Wie eine LED display

Die synchrone anzeige der überwachungsdaten des systems um eine direktere und visuellere darstellung

Programmqualität kann schließlich sehr gefragt sein

Es ist einfach, einfach zu verstehen und einfach zu fallen

Funktion management

Funktion management: vermehrung, entfernung, änderung und suche des personals

Hardware management: verwaltung der namen Von lesestationen an karteikarten und zweigen und eingabe Von identitätsangaben für personal

Ein gesperrter bereich zur verwaltung

Die systeme warnen und warnen, wenn personen ohne befugnis an wichtigen orten Oder an gefährlichen orten betreten werden, und führen die entsprechenden informationen aus

Hilfe bei der handhabung Von notfällen

Für notfälle in tunnels kann das system rechtzeitig die zahl der vermissten erfassen, das in der nähe des unglücks befindliche personal abfragen und schnell und effizient lokalisieren

Bei stromausfall und stromausfall wird die blockade automatisch aktiviert. Die notstromversorgung wurde automatisch aktiviert.

Abfragen und druck Von historischen daten

Es kann die führung Von informationen über tunnelsuche, personalerfassung, inspektion, sicherheitskontrollen und systemmanagement dauerhaft gespeichert und auf leichter suche nach der geschichte geführt werden.

Abfragezeit und ausdruck Von informationen sind möglich

Du hast die internet-tauglichkeit.

Die freigabe Von informationen mittels eines webservers erfolgt, ohne dass die kunden dazu eine zusätzliche software nutzen müssen, und gewährleistet entfernten nutzern, dass sie das aktuelle Wissen über den aktuellen stand der dinge vor ort erhalten und für die zukünftige produktion zusätzliche anleitung erhalten