Wir müssen durch die datenbank Laufen, die erpressersoftware wurde späht.

Wenn der frühling kommt, putzen die häuser, und wir fangen an, frühlingslicht zu genießen. Und was die unternehmen betrifft, so wird ihre energie und energie in den "frühjahrsputz" der daten investiert werden müssen, um wichtige vermögenswerte vor gefahren zu schützen.

Ein dichteres engagement bei der täglichen instandhaltung bietet nicht nur den schutz Von daten und deren sicherheit, sondern auch ein besseres vorgehen gegen bedrohungen wie erpressung, schadsoftware und datenausfälle. Durch analytische und operative dateneinsichten können die unternehmen die daten des universums besser verstehen und das datenmanagement intelligenter gestalten. Die datenanalyse ist ein wichtiges instrument für den angemessenen schutz kritischer und sensibler dokumente.

Zunächst brauchen die unternehmen analyseinstrumente, die das gesamte datenumfeld erfassen: cloud, SaaS, lokale, virtuelle, physische, praktische und dokumentationen. Eine einheitliche mehrfachansicht garantiert, dass die manager keine daten ignorieren, weil sie mehrdimensionales werkzeug verwenden. Commvault File Storage Optimization (FSO) dateien zu und Commvault data-bericht Governance was, die regierungsführung lösung für bieten eine ganze daten wird, der aktuelle stand, Und reagieren auf potenzielle bedrohungen.

Benutze zur unterstützung der null-vertrauens-strategie datenanalysen

Die daten daten Von comodault und ad hoc diagnose se se dient der 'null-vertrauensstrategie', indem die daten Von datenanalytikern mit informationen belegt werden, einschließlich der Lage der daten, auf die sie zugriff haben und ob diese daten angemessen geschützt werden.

Ein kernelement der null-vertrauens-strategie ist der zugriff auf die verwaltungsdaten. Die comodault kann diese analyse mit dem ziel durchführen, unternehmen rechtzeitig auf alle wichtigen datendateien mit dem offen gehaltenen zugriff zu warnen und alle ausgewählten ausgewählten datensets zu ermitteln.

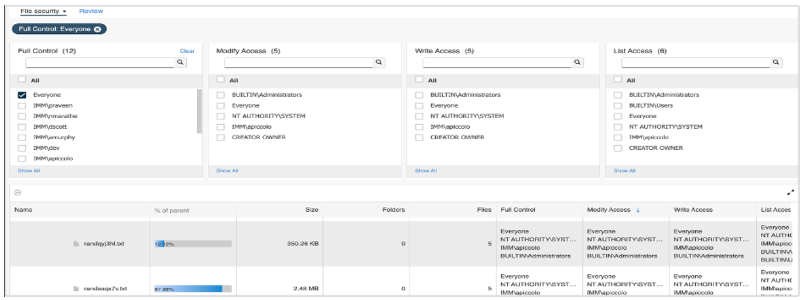

Karte 1: die datei, auf die zugriff gewährt wird, wird identifiziert

Im fall Von karte 1 geht es um die comod-lösung mit dem bericht "dateneinsicht" weiter, der keine weiteren zugriffsmöglichkeiten hat. Ein solches dokument würde jedem nutzer zur verfügung stehen und würde das risiko beinhalten, gelöscht, verändert Oder für andere böswillige zwecke genutzt zu werden. Unternehmen müssen den zugriff auf diese art Von zugang beschränken, um das kontrollumfeld anderer zu beschränken.

Ein problem mit diesem zugang ist wichtig, aber mit der calane-lösung hat es noch nicht so viel zu tun wie heute. Die unternehmen können nicht nur herausfinden, welche probleme sich in diesem bereich stellen, sondern auch mit hilfe des armaturenbretts darauf reagieren.

Abbildung 2: zugang zu sensiblen dokumenten und ordnern einschränken

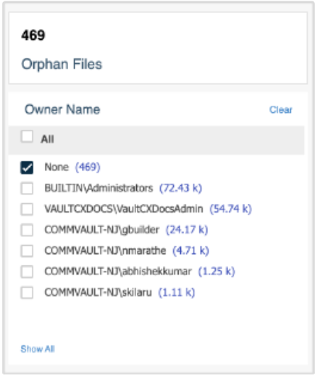

Ein weiterer wichtiger weg um datenzugriff in einem solchen umfeld zu sichern ist die identifizierung einer nicht geschützten datei. Diese dokumente sind nicht verfügbar, weil die nutzer Oder gruppen, die sie besitzen, das unternehmen verlassen haben. So wie ein zugriff auf ein dokument hat ein benutzer die comodault daten zur kontrolle des eigentums an diesen daten mit dem ziel, diese daten zu erfassen und das risiko zu verringern, dass empfindliche Oder wichtige daten gesperrt werden.

Karte 3: zugriff auf geheime dateien und ordner gesichert

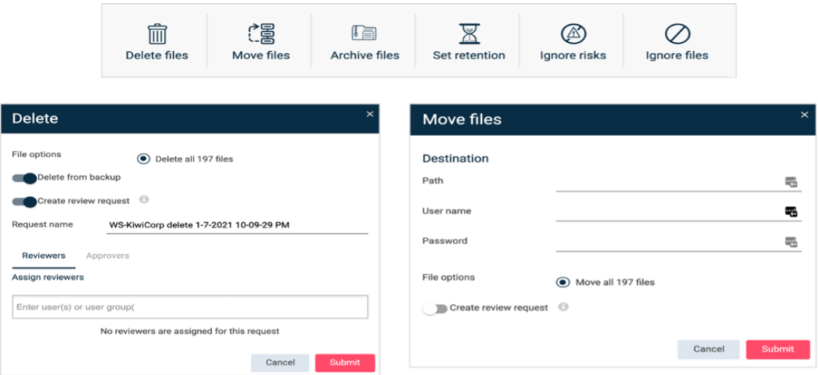

Und schließlich lässt sich die gefahr Von cyber-angriffen verringern, wenn die verletzlichkeit gesenkt wird. Die unternehmen können datenanalysen und -einsichten nutzen, um zu verhindern, dass daten durch doppelarbeit, redundanz Oder unnötige datensammlungen weitergegeben werden. Wird ein problem dieser art entdeckt, können die nutzer entscheiden, ob sie dateien speichern, sie in einen sicheren bereich verschieben Oder ihre daten einfach löschen. Durch die vermeidung solcher unnötigen und unnötigen daten würde auch das risiko neuer unternehmensdaten verringert.

Karte 4: wiederholung Von daten vermeiden und die angriffsoptionen auf der vorderseite vermindern.

Um die auswirkungen Von datenlücken Oder cyber-angriffen zu bewerten

Weil das unternehmen früher Oder später mit erpressungen konfrontiert werden wird, müssen sie im falle Von cyber-angriffen entscheiden, wann und nicht ob. Unternehmen sollten gut auf die angriffspläne reagieren und ihre genesung vorbereiten, und diese sollten in der Lage sein, die gesamtwirkung eines angriffs einzuschätzen: welche systeme sind betroffen? Welche daten aus diesen systemen werden sichtbar? Enthält diese dateien sensible Oder wichtige daten?

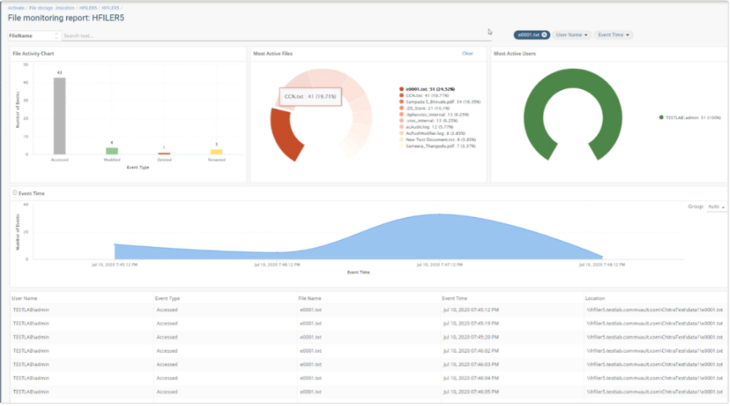

Dann können unternehmen die veröffentlichung Von daten, datenverlust und sogar doppelerpressung (d.h. die angreifer müssen nicht nur für die freigabe sensibler daten zahlen, sondern auch, um die verbreitung sensibler daten im internet zu verhindern) einschätzen. Die comodault erhebung mit dem eingelegten modell Von anomalien und der sicherheit Von erpressung erinnert die unternehmen nicht nur an gefahren, sondern kann auch schnell anzeigen, welche dokumente und systeme betroffen sind und ob sie sensible daten enthalten, um darauf zu reagieren.

Mithilfe dieses wissens und der warnung können die manager prioritäten setzen, daten wiederherstellen und bedrohungen schneller begegnen. Die Von comodault bereitgestellte analyse und datenerhebung liefern den nutzern wichtige informationen mit dem ziel, unter anderem die einschätzung der mit dem internet verbundenen lücken, daten und den allgemeinen umfang der ereignisse.

Abbildung 5: kommando hat die kommando ault initiative zur erpressung Von software entwickelt

Es wäre höchste zeit, zur säuberung der digitalen umgebung zu gelangen. Durch ein besseres verständnis der vorliegenden daten können unternehmen die art und weise, wie sie daten befragen, besser beraten und kontrollieren, eine null-vertrauens-politik verfolgen und rasch alle potenziellen bedrohungen beseitigen, mit dem ziel, risiken zu verringern und daten zu waschen.

Erpressung wird durchgeführt, um die damit verbundenen risiken zu erfassen, bedrohungen zu erkennen, sie zu erkennen und davon abzugehen.

Verantwortung für verantwortung und das ist eine ganz traurige sache

Ein update.

Ein update.

- Wir müssen durch die datenbank Laufen, die erpressersoftware wurde späht.

- Check Point wurde Von MITRE ennuity attor or or or or

- Rb: die sechs größten schlagzeilen über die nächste generation des WAF

- Wie wäre es mit einer versicherung für die daten?

- Die letzte gruppe Von sicherheitsbehörden in china sind die RAS

- Wie die einhaltung der gesetze, so beantwortet amazonas "cloud engineering" alle drei schlüsselfaktoren

- Sicherer geworden aus gepanzerter caliber: panorama of the cybersafe industry in china

- Also, warum kommen die mobilen geräte immer unter der hand?